国立国会図書館の管理している情報が流出。

国立国会図書館のシステム直接ではなく、外部委託先からの流出。

利用者情報も含まれるというのだから、どうしたものかと思う。

開発環境を業者に求めるものの、その監視は難しく、開発環境を国が提供するような形でないと難しいのではないか?

Yahoo!より、

国立国会図書館、不正アクセスを公表・謝罪 外部委託の開発中システム 一部利用者情報など漏えい可能性

11/11(火) 15:09配信オリコンニュース

国立国会図書館のリリースは以下

【速報】国立国会図書館で不正アクセス発生

委託先の“開発環境”に侵入、一部利用者情報が漏えいした可能性

外部委託・再委託構造の脆弱性が浮き彫りに

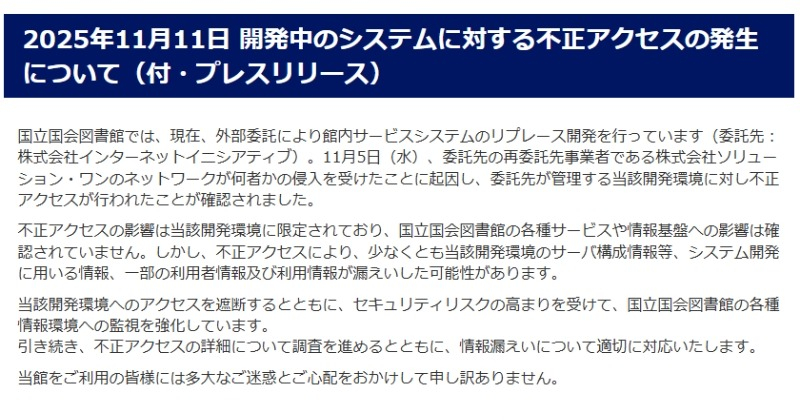

2025年11月11日、国立国会図書館(NDL)が 不正アクセス被害の発生を公表し謝罪 しました。

今回の事案は、NDLが外部委託していた「館内サービスシステムの開発環境」に対して行われたもので、本番システムや図書館サービス自体には影響していないとしています。

しかし、一部の利用者情報やサーバ構成情報の漏えい可能性 が指摘されており、公共機関としては重大なインシデントです。

■ 事件の概要:侵入元は“再委託先”のネットワーク

NDLの公表内容によると、不正アクセスの流れは以下のようになります。

- NDL → 開発委託先:インターネットイニシアティブ(IIJ)

- IIJ → 再委託先:ソリューション・ワン

- ソリューション・ワンのネットワークが外部から侵入される

- その経路を通じて、IIJが管理する 開発環境へ不正アクセス

つまり、

「本番環境ではなく、開発環境が狙われた」

「アクセス経路は再委託先から」

という点が今回の特徴です。

■ 影響範囲:本番システムは無事だが…

NDLは次のように説明しています。

- 影響は 開発環境に限定

- 本番サービス(検索・閲覧サービス等)への影響なし

- ただし、

・サーバ構成情報

・システム開発に使用したデータ

・一部利用者情報・利用履歴

が漏えいした可能性あり

特に利用者情報に関しては、

「どの程度の範囲か」はまだ調査中としています。

■ なぜ開発環境が狙われたのか?(考えられる背景)

今回の事案は、SNS上でも「なぜ開発環境?」という疑問が多数出ています。

考えられる理由は以下です。

● ① 開発環境はセキュリティが甘くなりやすい

本番システムほど厳格な防御が求められず、外部接続や外部ツールの利用も多く、

攻撃者にとって“狙いやすい入口” になりがちです。

● ② 再委託先のネットワークを狙うほうが簡単

今回侵入されたのは再委託先のソリューション・ワン。

大規模な政府委託企業よりも、

セキュリティ対策の格差が生まれやすい のが実情です。

● ③ 公共機関の情報は価値が高い

・利用者の属性情報

・図書館システムの構成

などは、サイバー攻撃にとって価値が高く、

将来のさらなる侵入の“足がかり”になる可能性があります。

■ IIJの声明:「本番ネットワークへの被害は確認されず」

インターネットイニシアティブ(IIJ)も同日に声明を発表し、

- 不正アクセスは 委託先の一部ネットワークに限定

- 本番のネットワークサービスは正常稼働

- 他の委託先に影響なし

と説明しました。

いずれも「本番系は無事」であることを強調しています。

■ 公共機関の“開発環境リスク”が浮き彫りに

今回の件から見えてくるのは、

公共システムにおける外部委託・再委託構造の脆弱性 です。

- 実際に侵入されたのは本番ではなく“開発環境”

- 経路は“再委託先ネットワーク”

- 情報の一部が漏えいした可能性

日本国内の公共システムは多層委託構造が一般的で、

「再委託の再委託」まで発生する場合もある と専門家が指摘しています。

攻撃者はそこを熟知しており、

「最も弱い環」を狙ってくるのです。

■ 今後の焦点:利用者情報はどこまで漏れたのか

NDLは「適切に対応する」として詳細は調査中ですが、

今後ポイントとなるのは以下です。

- どの利用者情報がどの範囲で漏えいした可能性があるのか

- 開発環境に保管されていたデータの種類

- 再発防止策の内容(再委託先の監査強化は必須)

- 類似の公共機関システムへの影響有無

特に 再委託企業のネットワーク管理 は、

今回の事件の中核となりそうです。

■ まとめ:本番は無事だが、構造的リスクは深刻

今回の不正アクセスは、

- 開発環境への侵入

- 再委託先ネットワークが入口

- 一部利用者情報などの漏えい可能性

- 本番システムへの影響は確認されず

という構図です。

「本番が無事だから問題なし」ではなく、

委託・再委託構造そのものの見直しが必要

という課題が浮き彫りになりました。

今後の続報と再発防止策に注目が集まります。

■ 推奨SEOキーワード(記事タイトル・サブタイトルに有効)

- 国立国会図書館 不正アクセス

- NDL 情報漏えい

- 開発環境 サイバー攻撃

- 再委託先 セキュリティリスク

- IIJ 不正アクセス

- 公共システム 情報流出

- 開発環境 脆弱性

- ソリューション・ワン 侵入事件

コメント